企業が意識すべきセキュリティインシデントとは?

種類や対策方法を解説

セキュリティインシデントは、IT社会化が世界中で進むにつれて、企業・組織の課題として認識が進んできました。セキュリティインシデントで発生するリスクは、企業・組織に大きなダメージを与えかねません。

経営者や情報セキュリティの担当者は適切に対応するために、セキュリティインシデントに関する正しい知識・対応策を理解しておくことをおすすめします。

当記事ではセキュリティインシデントの概要や種類、発生するリスク、具体的な対応策などを解説します。

目次

セキュリティインシデントとは?

IT分野におけるセキュリティインシデントは、もともと好ましくない出来事や事象などを意味するインシデント(Incident)と、セキュリティ(Security)の合わさった造語です。

IT分野においては、主に情報セキュリティに関する事故・事件を意味します。企業・組織が持つIT資産(サーバや端末などのIT関係の有形無形資産)や関連する取引先・顧客へ、なんらかの被害が発生している状態です。

併せて、外部からの侵入者や災害が要因でIT資産に被害が出た場合も、セキュリティインシデントに該当します。

セキュリティインシデントが注視される背景

セキュリティインシデントが注視される背景には、IT社会への変貌の加速化があります。

現在、世界中でIT技術の進化や企業のDX(デジタルトランスフォーメーション)が進んでいます。

しかしその反面、サイバー攻撃や詐欺組織の規模も大きくなっており、難解な技術を使った情報抜き取りや、特定の企業を狙った標的型攻撃も増加中です。年々規模を増す攻撃に対抗しようにも、既存のセキュリティ対策では防ぎきれない事例も見られます。

また、従業員の不正や教育不足による誤操作などの人的要因が、セキュリティインシデントを引き起こすこともあります。テレワークの普及により、オフィス外での新たなセキュリティインシデントのリスクも出てきました。

経営上の機密情報や重要項目の情報漏えい・データ破損は、企業・組織にとって致命傷になりかねません。そうした背景から、セキュリティインシデント対策への意識が高まっています。

セキュリティインシデントに対応する組織「CSIRT」について

CSIRT(シーサート)とは、コンピュータやネットワークなどに関するセキュリティインシデントの対策チームのことです。「Computer Security Incident Response Team」の略語です。さまざまな企業・組織内でCSIRTを設置する動きが増えています。

CSIRTの役割は、脅威に対する「事前対応」と「事後対応」です。事前対応としては、常時のセキュリティ施策・改善策の立案や実行、情報収集などを行います。事後対策としては、セキュリティインシデント発生の状況把握や上層への報告、対処、外部との連携などを行います。

セキュリティインシデントの種類

セキュリティインシデントの種類は、「外的要因」「内的要因」「情報関係以外のもの」の3つに分けられます。

外部要因のセキュリティインシデント

外部要因のセキュリティインシデントの原因は、外部の人間からのサイバー攻撃が該当します。主な具体例は次のとおりです。

- マルウェア(コンピュータウイルスやランサムウェア)の感染

- 不正アクセスによるWebサイトやデータ改ざん

- DosやDDos攻撃による企業・組織のシステムダウン

- フィッシングやウイルス付きメールによる情報抜き取り

内部要因のセキュリティインシデント

内部要因のセキュリティマネジメントの原因は、内部の人間による不正やミスが該当します。主な具体例は次とおりです。

- 企業の管理職や管理者権限を持つ者による不正操作

- アドレスやFAX番号間違いによる情報の誤送信

- オフィス外での仕事中のPCやUSBメモリ置き忘れや盗難、破損

- テレワーク中にウイルス感染した端末を社内ネットワーク・システムへ接続し感染拡大

- その他IT知識やセキュリティ意識不足の従業員によるヒューマンエラーリスク

情報セキュリティインシデント以外のもの

情報セキュリティインシデント以外のものとは、災害や物理的環境によるトラブルが該当します。主な具体例は次のとおりです。

- 火災や落雷、地震などによる物理的なシステム・端末などの破損

- 利用中の外部サービスのサーバ障害や情報漏えい

- 外部からの侵入者によるIT資産関連の改ざんや機密情報書類の盗難

セキュリティインシデントにより発生するリスクや通知義務

IT社会化やSNSの進化も相まって、セキュリティインシデントによって受ける企業・組織の被害は深刻化しています。

当然ながら、IT資産が機能不全に陥ることによる被害は甚大です。さらに社会的信頼低下の影響も非常に大きくなります。

一度セキュリティ能力やコンプライアンス意識に問題ありと認識されると、「あの企業と取引して情報を渡すのは危ない」「あの組織のサービスは怖くて利用できない」と、取引先や顧客離れが進みます。現在および将来的な利益を失うことになるでしょう。

また、預かっていた個人情報や取引記録などの流出や改ざんが判明したときは、被害は他企業・組織や消費者にもおよびます。程度によっては、損害賠償請求や刑事罰につながるかもしれません。

政府が2020年に示した基本方針や2022年施行の改正個人情報保護法では、サイバー攻撃による個人情報の漏えいは、必ず本人や関係当局へ通知する旨を義務化しています。

このようにセキュリティインシデントは、ときに企業・組織の存続を危ぶませるリスクが存在しています。

セキュリティインシデントの発生事例

2021年においても、さまざまなセキュリティインシデントが報告・報道されています。主な事例は次のとおりです。

- 日本大手電機メーカーに対する不正アクセスによる機密情報流出

- 日本大手人材会社によるサービス利用者への不適切なメール送信

- 某組織のヒューマンエラーによるスーパーコンピュータシステム内のファイル消失

- 米国最大手のパイプライン企業のシステムへのサイバー攻撃によるランサムウェア感染・業務停止

- 米国の水道局の水処理システムへの侵入による水酸化ナトリウム投入量不正操作

2022年に入ってからも、大手企業・中小企業・官公庁などでセキュリティインシデントが報告・報道されています。

セキュリティインシデントの対策方法

ヒューマンエラーやサイバー攻撃の進化がある限り、セキュリティインシデントの発生件数をゼロにするのは困難です。とはいえ、できる限り万全を意識して対策することで、発生件数をゼロに近づけることができます。

以下ではセキュリティインシデントの対策方法を解説します。

ハードウェア・ソフトウェアのセキュリティ対策を万全にする

外的・内的を問わず、セキュリティインシデントを防ぐにはハードウェア(PCや記憶媒体などの物理的な機器)やソフトウェア(アプリやソフトなどのコンピュータプログラム関係)の両方のセキュリティ対策を万全にしましょう。

対策の具体例は次のとおりです。

- セキュリティソフト・OSの更新

- 古いハードウェアの交換・修理

- ソフトウェア類へのアクセス・ログイン制限

- システム管理室やサーバ室など重要機器が設置してあるところの出入り管理

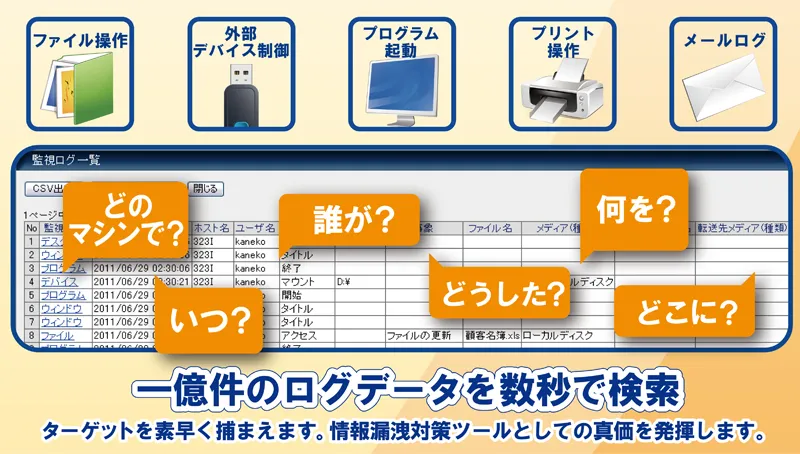

- IT資産ツールの導入

業務フローや作業タスクの見直しを行う

普段の業務フロー・作業タスクに脆弱性があると、サイバー攻撃が付け入る隙やヒューマンエラーにつながります。機器やシステム面だけでなく、仕事のやり方の見直しも行いましょう。

見直す箇所の例は次のとおりです。

- 社内PCや記憶媒体などの持ち出しルール

- 社内システム・端末へのアクセスやログなどの管理システム

- 社外秘の書類のシュレッダーやその他処分方法

- テレワーク時のPCのロックや盗み見防止策

- ハードウェア・ソフトウェアのメンテナンス頻度

- 事業所への出入り管理

マネジメント体制や人材教育体制を整える

機器・システム・業務ルールなどに関しての整備に加え、それらを管理するマネジメント体制や、ITリテラシーを持つ人材の教育体制も整えましょう。

IPAが公表する「情報セキュリティ10大脅威2021(組織編)」においても、テレワークを狙った攻撃や不注意による情報漏えい等の被害などが挙げられています。

マネジメント体制としては、指揮系統・連絡方法の明確化や、問題発生時の管理監督者・復旧作業者の選出などを行いましょう。人材教育体制としては、情報リテラシー教育や設定ルールの周知、問題発生を想定した訓練の実施などです。

上記のような、内的要因の対策もしっかり講じましょう。

セキュリティインシデント発生後の行動を明確にする

セキュリティインシデントの可能性がゼロではない以上、問題発生時にできるだけ被害を抑える施策も考えておくべきです。経営陣や従業員がどのように行動すべきかを、事前に明確にしておきましょう。

セキュリティインシデントが発生した後の行動の、おおまかな流れは次のとおりです。

- セキュリティインシデントを発見次第、直ちに対策責任者に報告する

- ネットワーク関係(サーバやPCのLAN関係など)を直ちに遮断し被害拡大を防ぐ上記のような、内的要因の対策もしっかり講じましょう。

- どのようなセキュリティインシデントが発生したのか、周囲状況や分析を行う

- 原因判明後、復旧作業や外部業者への依頼などを行い問題箇所の復旧を行う

- 分析結果を社内で共有し、再発防止策を立案する

- 取引先や顧客などの社外へセキュリティインシデントの発生時期・内容・再発防止策・補填内容などを報告する

要するに、「被害を抑えてIT資産を守ること」「真摯な対応で社外からの信頼を落とさないこと」が、セキュリティインシデントの発生後の行動における重要な考え方です。

セキュリティインシデント対策で企業のIT資産や信用を守ろう

悪意あるサイバー攻撃やITリテラシーの高い人材の不足などが要因で、セキュリティインシデントによる被害規模は拡大しつつあります。企業・組織にとって、運営上致命傷になるかもしれません。

そのため、これまで積み上げてきたIT資産や社外からの信用を守るためにも、セキュリティインシデント対策を講じることが重要です。情報セキュリティに関する機器・システム・業務フローを見直し、しっかりと対策を立てることをおすすめします。

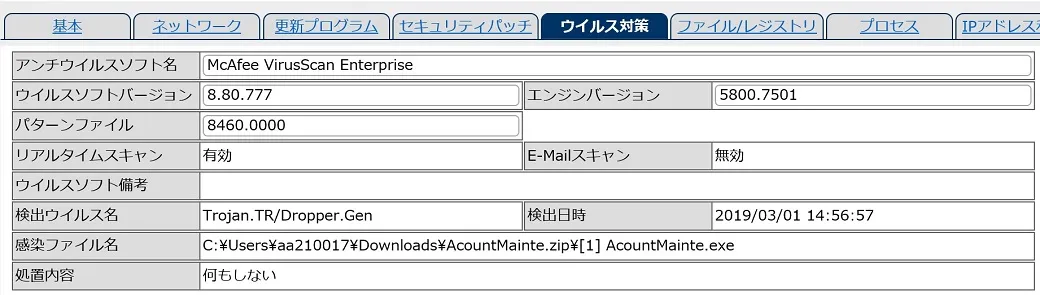

たとえば弊社住友電工情報システムでは、内部不正対策やセキュリティ脆弱性対策を行えるIT資産ツール「MCore」を提供しています。また弊社Webサイトでは、セキュリティ対策やITリテラシー関係の情報も発信中です。ぜひご確認ください。

【関連記事】

- 情報漏えい対策として役立つ機能

ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する

https://www.sei-info.co.jp/mcore/functions/log-management/pclog/

外部デバイス制御

https://www.sei-info.co.jp/mcore/functions/device-management/device-control/ - セキュリティの脆弱性対策を徹底したい

https://www.sei-info.co.jp/mcore/column/security-vulnerability/ - ウイルス対策ソフト管理

https://www.sei-info.co.jp/mcore/functions/inventory/anti-virus-software/