ワンタイムパスワード(OTP)とは?

仕組みや多要素認証などについて解説

令和4年の警察庁・総務省・経済産業省の調査(※)によると、報告された不正アクセスによる被害は1,516件でした、前年度よりは半数近く減少したものの、令和元年・2年は約3,000件で推移しており、不正アクセスの脅威は今後も広まっていく可能性があります。

不正アクセスへのセキュリティ対策として注目されているのは「ワンタイムパスワード(OTP)」です。

当記事ではワンタイムパスワードの仕組みや種類、活用事例、メリット・デメリット、多要素認証や2段階認証などのセキュリティと組み合わせる必要性などを解説します。

出典:不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(総務省)https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00128.html

目次

ワンタイムパスワード(OTP)とは?仕組みや種類

ワンタイムパスワード(OTP)とは、30秒や60秒といった短い間隔で生成される「一度しか使えない使い捨てのパスワード」のことです。ワンタイムパスワードが生成されて一定時間を過ぎた後は、その文字列は無効になります。

近年、ワンタイムパスワードは、さまざまなシステムやサービスのセキュリティ対策として普及しています。例えば大手金融機関や大手通信キャリア、クラウド系サービス、SNSなどです。以下では仕組みや種類をみていきましょう。

ワンタイムパスワードの仕組み

ワンタイムパスワードが生成される仕組みは、大きく分けて「チャレンジレスポンス認証方式」と「タイムスタンプ方式(時刻同期方式)」の2種類です。

チャレンジレスポンス認証

チャレンジレスポンス認証方式とは、ユーザと認証サーバで特定のデータをやり取りして認証を行う仕組みです。以下の流れで、パスワードの生成・認証を実施します。

- ユーザがアクセス要求を認証サーバに送信する

- 認証サーバから「チャレンジ(ランダムな文字列)」が送られてくる

- ユーザがチャレンジをもとに特定の計算式を使用して「レスポンス(返信するパスワード)」を認証サーバへ送信する

- 認証サーバがパスワードを照合し、一致すれば認証成功となる

タイムスタンプ方式(時刻同期方式)

タイムスタンプ方式(時刻同期方式)とは、トークンと呼ばれる小型端末と時間を利用した認証を行う仕組みです。

以下の流れで、パスワードの生成・認証を行います。

- ユーザが所有しているトークンを使い、時刻ごとで文字列が変わるパスワードを生成する

- 認証サーバが、トークンが生成したパスワードと時刻を照合し、正しい場合は認証成功となる

ワンタイムパスワードを受け取り方の種類

ワンタイムパスワードの受け取り方には、「トークン」「スマホアプリ」「メール・SMS」「電話音声」の4種類が存在します。

受け取ったワンタイムパスワードは、特定のフォームへの入力や、その他指示された方法で認証します。以下ではそれぞれの概要をみていきましょう。

トークン

金融機関などから渡されるトークンを受け取り、トークンを使ってワンタイムパスワードを入手する方法です。トークンに付いているボタンを押してパスワードを生成し、表示されたパスワードで認証を行います。

もしトークンを紛失した場合は、第三者からの不正ログインに遭う危険性があります。また、トークンが故障するとサービスにログインができなくなるかもしれません。

トークンを紛失した場合は、トークンの所有元の機関へ直ちに連絡が必要です。トークンの無効化と、新しいトークンの再発行を依頼します。

スマホアプリ

スマホにワンタイムパスワードを生成するアプリをインストールし、アプリからパスワードを入手する方法です。アプリをインストールするだけなので、トークン方式のように別端末を持ち運ぶ必要がなく、紛失の危険性が少なくなります。

現在ではトークンよりも、スマホアプリによるワンタイムパスワードが推奨される傾向が見られます。

メール・SMS

サービスなどに登録したメールアドレスや電話番号をもとに、ワンタイムパスワードが記載されたEメールやSMSを受け取る方法です。

スマホアプリより利便性が劣るものの、メールアドレスを持っていれば誰でも利用できるメリットがあります。

ただし、GmailやYahoo!などのフリーメールアドレスはセキュリティ面で問題があるため、プロパイダやキャリアのメールアドレスの利用をおすすめします。

電話音声

あらかじめ登録した電話番号を使い、機械音声からワンタイムパスワードを聞き取って入手する方法です。

登録した電話番号宛てに届く通知に同意した後、電話がかかってきます。その後、電話番号の機械音声にてパスワードが伝えられます。

文字としてのデータが残らないため、番号が流出する危険がありません。ただし音声を確実に覚えておくには、メモ書きに残すなどの工夫が必要です。

ワンタイムパスワードの活用事例

ワンタイムパスワードを取り入れて、実際に運用している活用事例をまとめました。

金融機関での活用事例

インターネットバンキングや暗号資産(仮想通貨)、その他金融関係のサービスのセキュリティ対策として、ワンタイムパスワードの導入が一般的になってきました。これには、不正送金による被害拡大が背景として考えられます。

例えば、インターネット上での振込手続きや残高照会などを行う場合に、ID・パスワードの登録に加えて、ログイン時にワンタイムパスワードの認証を求めるサービスが増えています。

方法は独自アプリのインストールや専用トークンの配布、SMS配信など、金融機関によってさまざまです。詳細は利用する金融機関に問い合わせてみましょう。

リモートワークでの活用事例

自宅やその他社外でのリモートワーク(テレワーク)を行う際にも、ワンタイムパスワードが活用さるケースが増えています。外部から社内システムにアクセスする場合などです。

リモートワーク中は、端末のセキュリティ機能や従業員の意識が低下していることが多いです。そのため、サイバー攻撃によるセキュリティインシデントが発生しやすくなっています。

実際にリモートワーク中の従業員を狙ったサイバー攻撃については、政府や警視庁も警戒すべしと呼びかけています。

リモートワークを導入する企業はワンタイムパスワードに加えて、セキュリティ対策ソフトやVPNの導入・強化を検討しましょう。

VPNの基礎知識|仕組み・専用線との違い・導入のメリット・デメリットその他業界・サービスでの活用事例まとめ

金融業界やリモートワーク以外のケースでも、ワンタイムパスワードに関するさまざまな活用事例があります。例えば次の通りです。

- 生徒の個人情報や成績が入っている端末への不正アクセス防止用

- SNS系やWebメール系のサービスへの不正ログインによる乗っ取り・なりすましなどの防止用

- 携帯キャリアのマイページやネットショップへの不正ログイン防止用

- クラウド系サービスへの不正ログイン防止用 など

今後も業界やサービスを問わず、ワンタイムパスワードは普及していくと予想されます。

ワンタイムパスワードのメリット・デメリット

ワンタイムパスワードのメリット・デメリットをそれぞれ解説します。

ワンタイムパスワードのメリット

ワンタイムパスワードは毎回ランダムに生成されるうえに、時間が経過すると古い文字列は二度と使用できません。そのため、パスワードを第三者からの読み取られても、不正アクセスされる可能性を低減できます。セキュリティの向上につながるでしょう。

また、毎回文字列が変化するという特性上、従業員全員分のID・パスワードを管理する手間が省けます。中~大規模の企業で従業員が多い場合でも、管理負担を減らすことが可能です。

ワンタイムパスワードのデメリット

セキュリティ面の強化が見込めるワンタイムパスワード導入ではあるものの、不正アクセスを100%防ぐ力がないというデメリットが挙げられます。

ワンタイムパスワードの脆弱性の例は次の通りです。

- 端末がすでにマルウェアに感染している場合は情報を抜き取られる

- パソコンやスマホ端末自体の乗っ取り被害には弱い

- ワンタイムパスワードの送付先がバレていると読み取られることがある

- フィッシングサイトなどでログイン情報そのものが流出すると防ぎきれない など

上記のデメリットを防ぐには、ワンタイムパスワード以外のセキュリティ対策が必要です。

ワンタイムパスワードと組み合わせるべきセキュリティ機能

ワンタイムパスワードを利用したセキュリティ対策は、ワンタイムパスワードの脆弱性をカバーできるセキュリティを組み合わせるのがポイントです。

以下ではワンタイムパスワードと一緒に取り入れるべきセキュリティ機能をみていきましょう。

多要素認証(二要素認証)や二段階認証を取り入れる

多要素認証とは、認証に関する3要素である知識要素(知識情報)・所有要素(所有情報)・生体要素(生体情報)のうち、異なる要素を2つ以上組み合わせて認証を行う方法です。

2つを組み合わせたものは、二要素認証と呼ぶこともあります。

それぞれの概要や具体例は次の通りです。

| 概要 | 具体例 | |

|---|---|---|

| 知識要素 | ユーザしか知り得ない情報を入力させて認証する方法 |

|

| 所有要素 | 認証されるユーザのみが保有する物理的なモノを活用する方法 |

|

| 生体要素 | ユーザの生体情報を読み取って認証する方法 |

|

ワンタイムパスワードを取り入れる場合は、ワンタイムパスワード以外のログインパスワードを別途で設定したり、指紋認証を取り入れたりなどの別要素の認証を検討してみてください。

ちなみに、多要素認証や二要素認証と似たものに二段階認証があります。二段階認証とは、上記した3要素のうち2つを組み合わせることで、二段階のチェックを入れる認証方法です。

多様性要素などと異なり、同じ要素(知識要素が2つなど)を組み合わせても二段階認証になります。なお、異なる認証を組み合わせた多様性要素のほうが、セキュリティレベルが高い対策です。

端末そのもののセキュリティ性能を向上させる

ワンタイムパスワードを取り入れる場合は、ワンタイムパスワードや多様性要素の弱点である端末そのもののセキュリティ性能向上を行いましょう。

例えば、次の施策が考えられます。

- OSやセキュリティソフト(ウイルス対策ソフト)を常に最新の状態にしておく

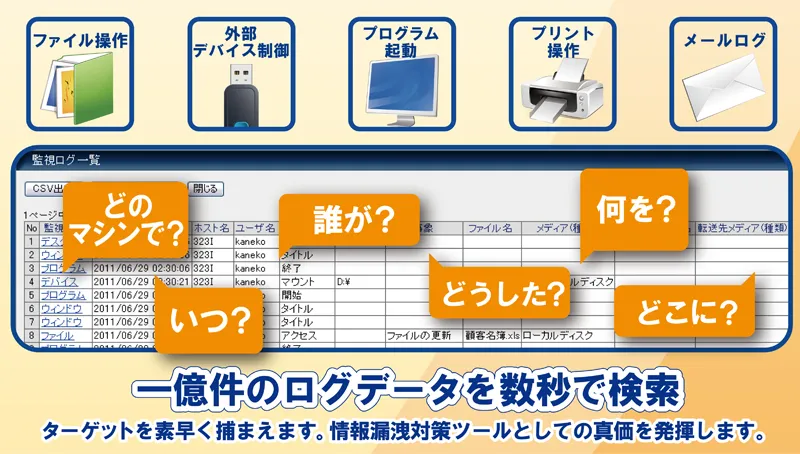

- 端末へのアクセス状況や操作ログが管理・監視できるシステムを導入する

- 外部端末からのアクセスを制限し、ウイルスを持ち込ませないようにする など

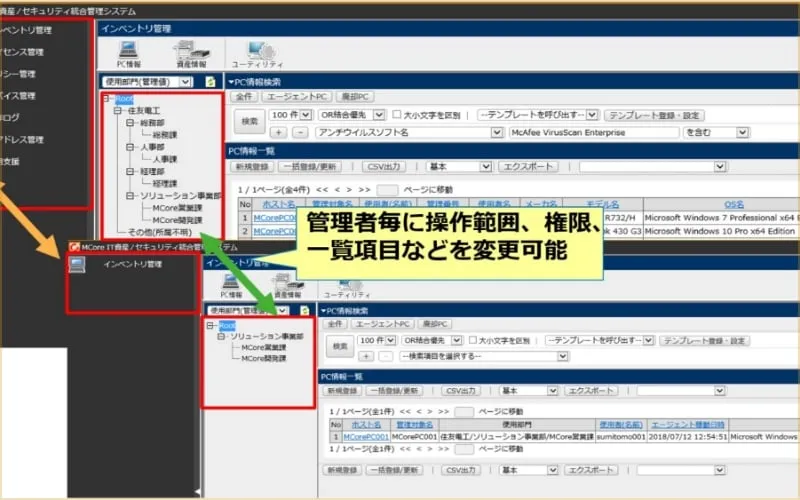

例えば、弊社住友電工情報システムのIT資産管理システム「MCore」であれば、端末のハードウェア・ソフトウェア状態の管理や、端末操作ログのチェックなどが可能です。ワンタイムパスワードの弱点である、端末そのものへの攻撃に関するセキュリティ機能も向上させられます。

ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する パソコンの使用者・使用場所や状態を正確に把握したいワンタイムパスワードによるセキュリティは他要素と組み合わせるべし

ワンタイムパスワードは優れたセキュリティ対策の1つであり、さまざまな業界・サービスで取り入られています。ワンタイムパスワードをより効果的に活用するには、多要素認証・2段階認証の導入や、端末のセキュリティ向上なども組み合わせましょう。

弊社の「MCore」であれば、PC操作ログ監視による内部不正防止や、リモートワークで使用する端末の使用者・使用場所の把握によって、ワンタイムパスワードの脆弱性のカバーが可能です。また他にも、情報漏えい対策やその他のセキュリティ機能強化にも対応できます。

資料請求や体験セミナー・ウェビナーへの参加も可能ですので、ぜひ一度お問い合わせください。

IT資産管理/セキュリティ管理統合システム「MCore」【関連記事】

- 情報漏えい対策

https://www.sei-info.co.jp/mcore/column/security/ - 強固なセキュリティ対策をしたい

https://www.sei-info.co.jp/mcore/column/strong-security/ - ログ管理とは?ログ管理でPCの操作を監視して内部不正を防止する

https://www.sei-info.co.jp/mcore/functions/log-management/pclog/ - パソコンの使用者・使用場所や状態を正確に把握したい

https://www.sei-info.co.jp/mcore/column/management/